警惕! 有木马病毒借"新冠疫情"旗号潜入航运业, 正在快速扩散!

当前,全民乃至全球都在开展新型冠状病毒的攻坚战疫,然而不曾想,一款木马病毒,披上防控“新冠病毒”的外衣后,开始向航运企业的网络进行黑客攻击,并正在快速扩散。

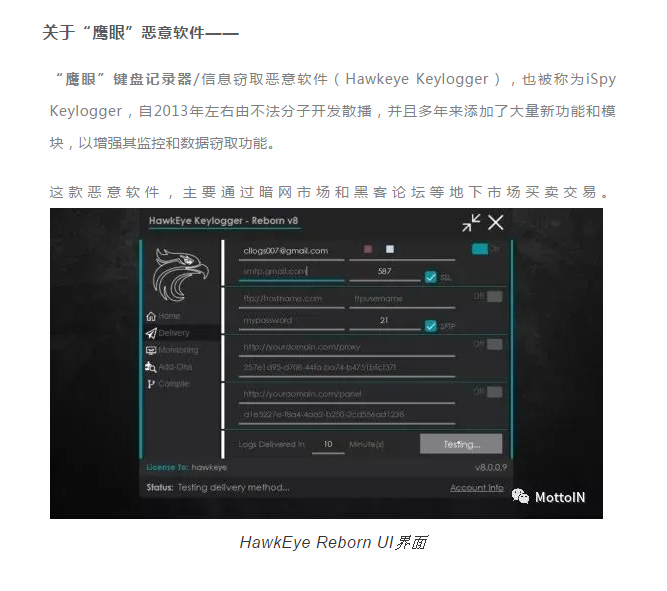

近日,360安全卫士发出通知,称其全球首家拦截到了以“冠状病毒”为主题的钓鱼活动,该网络攻击行动主要瞄准大型航运公司,并定向扩散商业间谍木马病毒“HawkEye Keylogger 10.0”,监控并窃取多种有价值的数据,包括电脑上的账号密码、键盘记录、屏幕截图、摄像头、剪切板等。

伎俩一:

冒充“新冠病毒”防控邮件 诱导用户点击运行

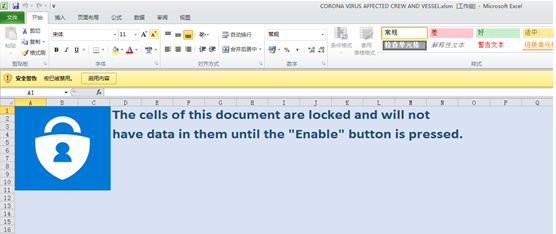

据悉,此次的“HawkEye Keylogger 10.0”木马病毒,主要利用钓鱼邮件的方式传播扩散。不法分子将暗藏恶意代码的表格文档“CORONA VIRUS AFFECTED CREW AND VESSEL.xlsm”发送至目标人群邮箱。

而该文档名翻译成中文即为“冠状病毒影响船员和轮船航运”,在新冠疫情防控的当下,极具诱导性,操作者很容易受诱导打开恶意文档。而一旦打开,界面又会显示一个带有安全警告的宏禁用提示,再一次诱导用户点击运行。

一旦用户点击运行,这款木马病毒就将窃取设备上的信息。

此外,该“鹰眼”恶意软件,也可以作为加载器,利用其僵尸网络帮助第三方威胁行为者将其他恶意软件加载至该设备。

伎俩二:

钻office漏洞,强行嵌入恶意代码

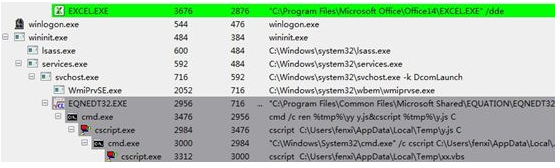

据悉,如果“鹰眼”恶意软件使用邮件诱导用户的伎俩没有成功,那么接下来,它就会通过经典的office公式编辑器漏洞(CVE-2017-11882),让文档携带的恶意代码在用户电脑中自动运行。

伎俩三:

伪装成航运巨头的企业域名

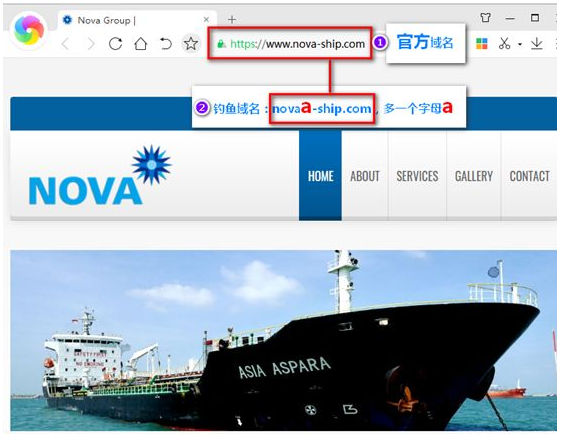

除了上述两个伎俩,还发现冒充航运巨头企业的域名,也是这款“鹰眼”恶意软件的常用手段,比如新加坡Nova航运公司官方域名就被该恶意软件冒用,其通过在“nova”域名后增加字母 “a”,用以迷惑客户和用户。

新加坡Nova航运公司网站截图

此外,最近英国某知名航运公司的计算机也遭受到未经授权的网络入侵,导致整个预防系统措施沦陷。

在遭遇网络侵袭后,该公司立即采取了防御措施,并调派外部专家、网络安全专家,努力尽快完成恢复工作,将黑客攻击对航运业务的影响降到最低。

网络攻击将给航运企业带来巨大损失,我们还记得马士基集团2017年遭受的网络攻击,当时马士基集团的的港口和航运业务受到全面影响,持续时间长达两周,马士基直接损失了近3亿美元。